LTE ağı üzerinden yapılan aramalar, şifrelenmiş olmasına rağmen yine de izlenebiliyor. Bochum Ruhr Üniversitesi'nden araştırmacılar, kurdukları yeni bir sistemle, baz istasyonlarındaki bir hatayı kullanarak telefon görüşmesinin içeriğine ulaşmayı başardılar.

LTE alt yapısını kullanarak HD+ kalitede sesli ve görüntülü görüşme imkanı sağlayan VoLTE teknolojisinde bulunan bir güvenlik açığı, yaklaşık 7.000 dolara kurulabilecek ReVoLTE adı verilen bir sistemle kullanıcılar arasındaki telefon görüşmelerine ulaşabilmeye imkan tanıyor.

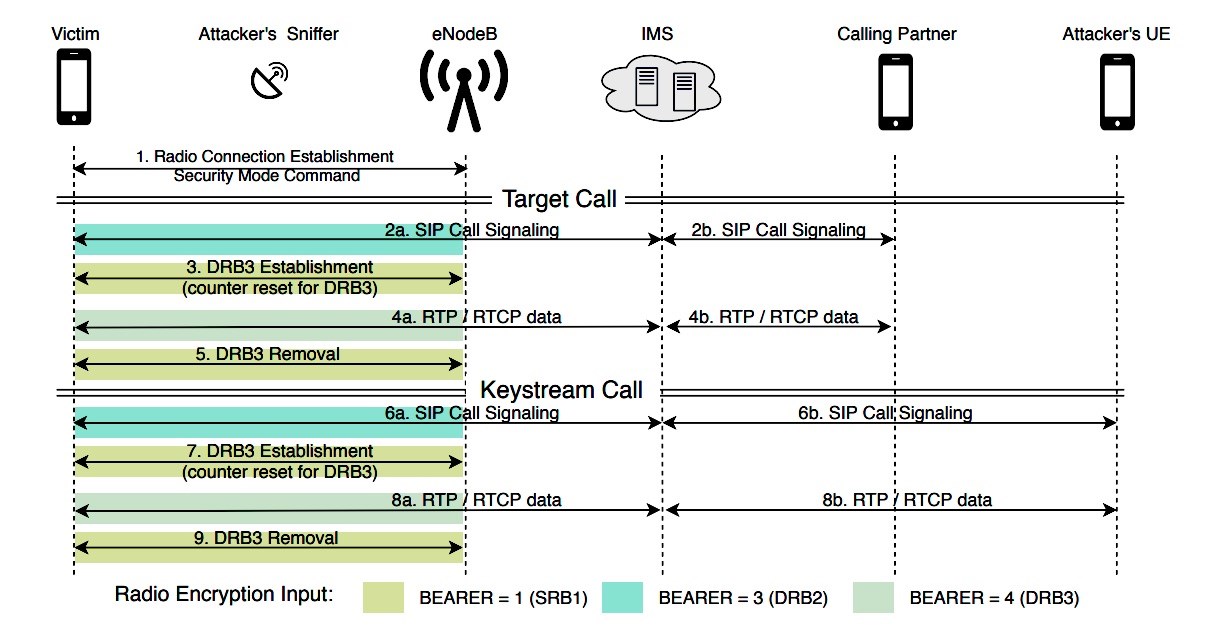

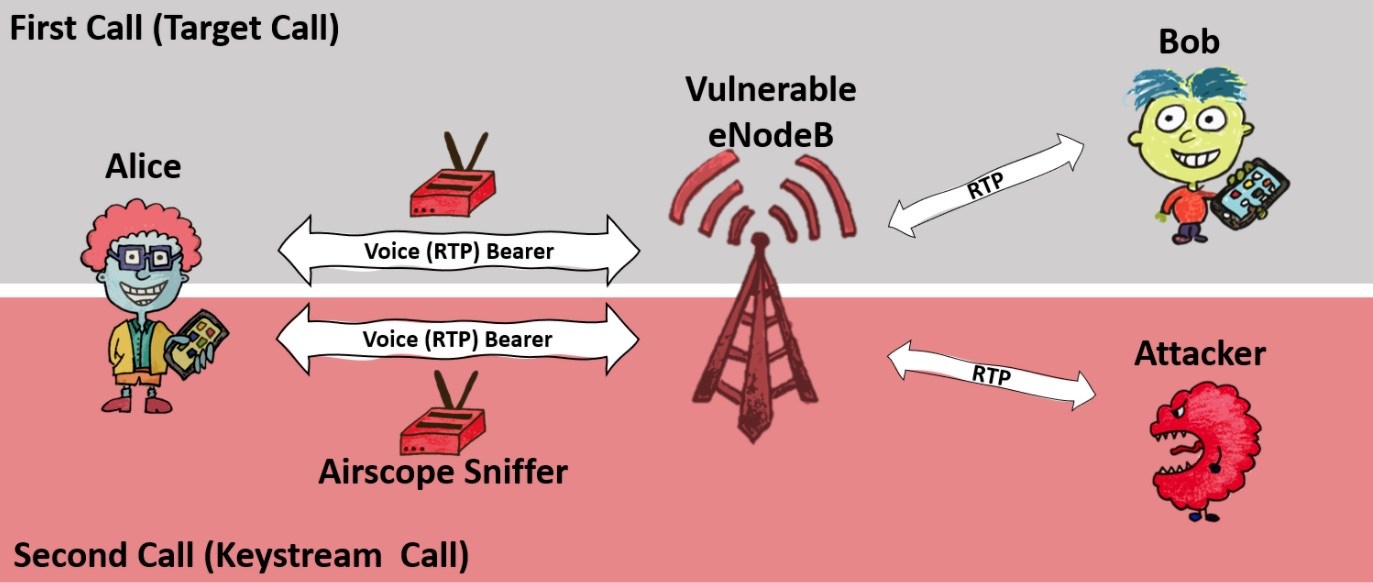

Araştırmacılar, güvenlik açığının nasıl gerçekleştiğini anlattıkları bir gönderisinde: "ReVoLTE saldırıları, bir radyo bağlantısında birbirini izleyen iki çağrı için aynı anahtar akışının yeniden kullanılmasını istismar ediyor. Bu zayıflığa, baz istasyonundaki(eNodeB) bir uygulama hatası neden oluyor." ifadelerine yer verdi.

ReVoLTE saldırısı nasıl gerçekleşiyor?

Araştırmacılar, saldırının, savunmasız şifreleme yöntemlerini kullanan bir baz istasyonunun hücresinde birisinin yaptığı bir aramanın şifrelenmiş radyo trafiğini izleyerek mobil hücre kulesinde şifreleme kullanımından yararlandığını yazdı.

Bu saldırıdan kısa bir süre sonra saldırgan, ele geçirilen aramayı yapan kişiyi arayabilir ve onunla sohbet edebilir. Bu, saldırının söz konusu telefon görüşmesinin şifrelenmiş radyo trafiğini izleyebilmesine ve şifrelenmemiş sesi kaydetmesine olanak tanıyor. Araştırmacılar, aramanın, savunmasız şifrelemeye sahip olan aynı baz istasyonu kullanılarak yapılması gerektiğini belirtti.

Araştırmacılar: "Kurbanla ne kadar uzun süre konuşursa, önceki iletişimin içeriğini o kadar çok çözebilir. Örneğin, saldırgan ve kurban beş dakika boyunca konuşursa, saldırgan daha sonra önceki konuşmanın beş dakikasının kodunu çözebilir."dedi.

Araştırma ekibinden David Rupprecht: "VoLTE teknolojisi altı yıldır kullanılıyor. Saldırganların geçmişte güvenlik açığından yararlanıp yararlanmadığını kontrol edemiyoruz. Yeni hücresel standardın, 5G baz istasyonları kurulurken aynı sorunun tekrar oluşamayacak şekilde değiştirilmesi gerekiyor." ifadelerinde bulundu.

Endişelenmeli miyiz?

Alman araştırmacılar bu tekniği ülke genelinde rastgele seçilen çok sayıda 4G LTE hücresi üzerinde test etti. Bunların neredeyse %80'inin "ReVoLTE" olarak adlandırılan bu saldırıya karşı savunmasız olduğu tespit edildi.

4G LTE yaygın olarak kullanıldığından, potansiyel hedeflerin sayısı endişe verici görünüyor. Bu nedenle araştırmacılar, araştırmalarının sonuçlarını yayınlamadan önce telekomünikasyon operatörlerini ve aynı zamanda akıllı telefon üreticilerini uyardıklarını belirtiyorlar.

Güvenlik açığı büyük ölçüde zaten düzeltildi ancak yine de tüm kullanıcıların görüşmelerinin güvende olmadığı belirtiliyor. Hala ReVoLTE yöntemiyle korsanlık riski devam ediyor.

Kaynakça https://arstechnica.com/information-technology/2020/08/your-mobile-calls-may-be-vulnerable-to-a-new-revolting-eavesdrop-attack/ https://news.rub.de/wissenschaft/2020-08-12-it-sicherheit-sicherheitsluecke-ermoeglicht-abhoeren-von-mobilfunkanrufen Bu haberi, mobil uygulamamızı kullanarak indirip,istediğiniz zaman (çevrim dışı bile) okuyabilirsiniz:

İnce Satırlar

İnce Satırlar Liste Modu

Liste Modu Döşeme Modu

Döşeme Modu Sade Döşeme Modu

Sade Döşeme Modu Blog Modu

Blog Modu Hibrit Modu

Hibrit Modu